大家在搜索 Charles、mitmproxy 抓包工具使用时,基本都是老的帖子,老得帖子的解决方案就会让你白忙活一场~

那如果你测试的接口都是加密过的,抓包也是看不到接口的,需要解密,所以前提要了解我们测试的接口的状态是什么样的,接口测试到最后会敲代码才是王道!

现在大多数网页、app 接口都是 https 的,所以大多数人要解决的就是如何抓 https 接口~

那 iOS、web 就比较好弄了,任何抓包软件,信任证书就可以用了

Android 7.0 以上的系统这种方式就行不通了,需要 Android 工程师在代码中倒入 charles-ssl-proxying-certificate.pem 证书才能抓到,参考链接:https://blog.csdn.net/u011045726/article/details/76064048/ (我直接写在这里就是盗用人家的东西了,分享链接比较好)

那我在尝试各种办法的时候学到了 3 个平常会用到的小技能,可以拿来跟大家分享一下~

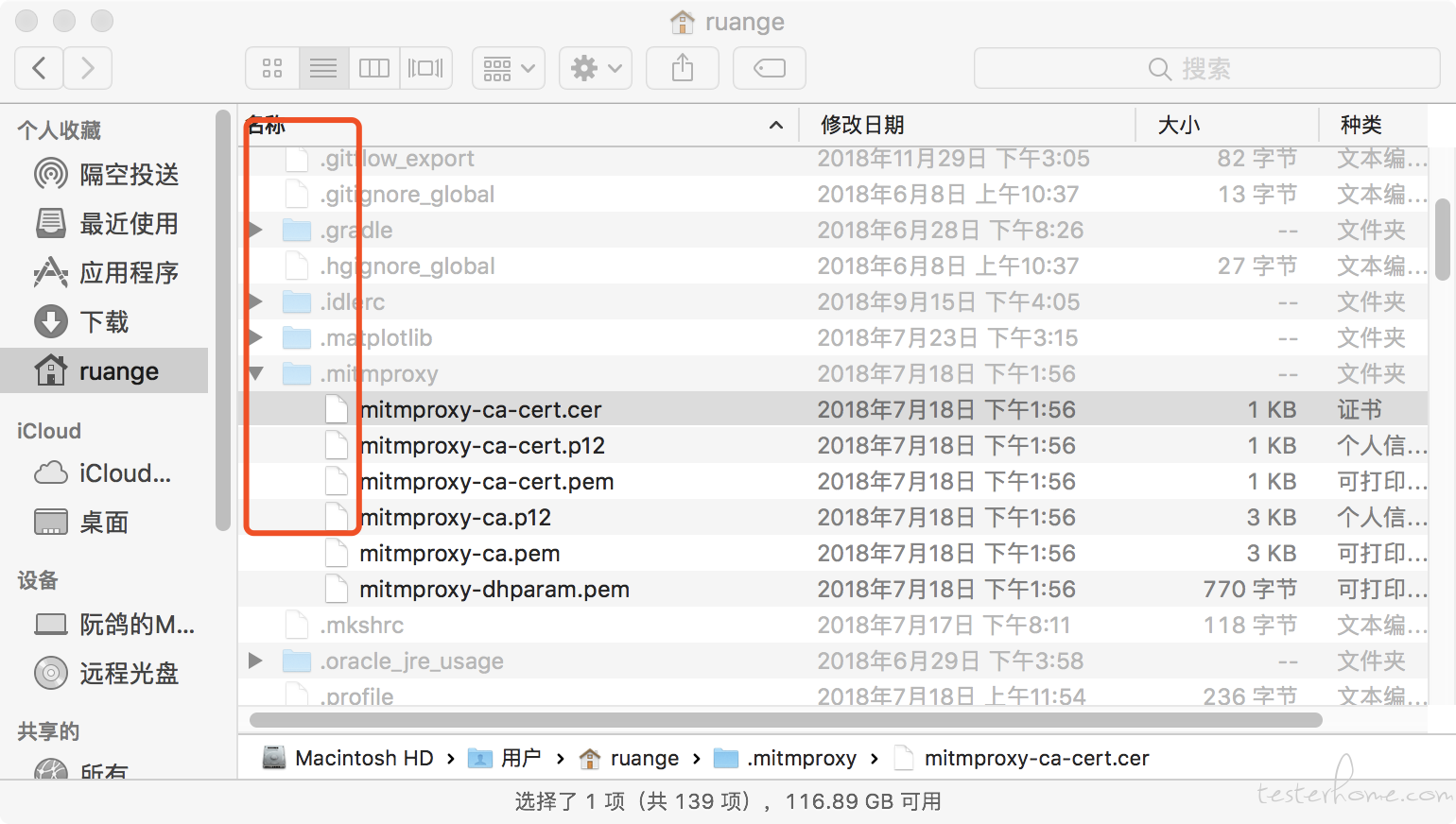

- 比如,我们想找到.mitmproxy 累死这样的文件,电脑上默认都是隐藏的,那可以在 Mac 下 commad+shift+. 显示隐藏文件

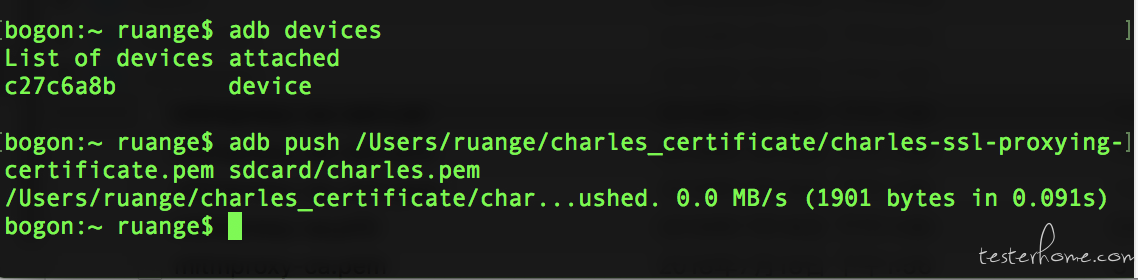

- 给 Android 手机上传送文件,可以使用 adb push /Users/ruange/charles_certificate/charles-ssl-proxying-certificate.pem sdcard/charles.pem 命令

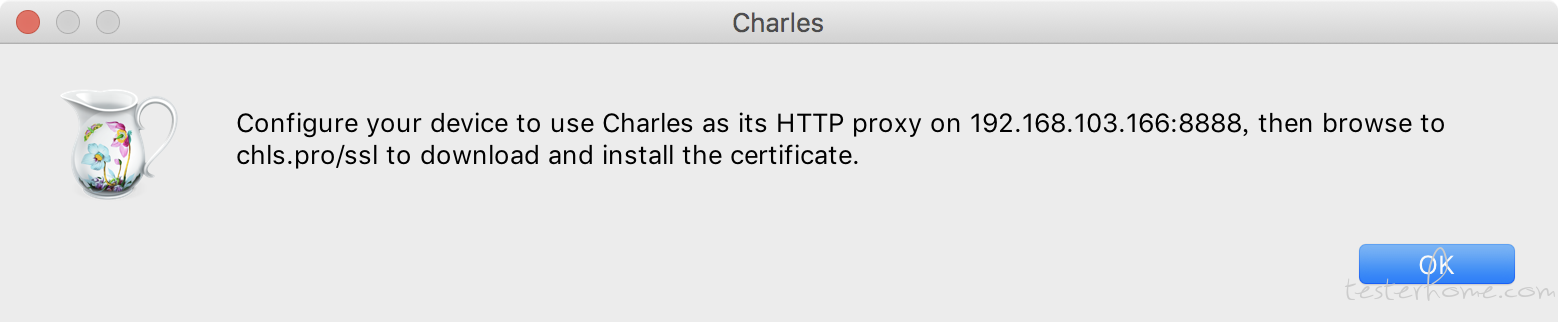

- 在手机上安装证书时,一定要在手机上设置同一个网段和接口再访问地址才可以,有些人会容易忽视掉~

「原创声明:保留所有权利,禁止转载」

如果觉得我的文章对您有用,请随意打赏。您的支持将鼓励我继续创作!

暂无回复。