安全测试 Web 安全扫描报 Cross site scripting (content-sniffing) 问题,但实际后台校验住了,算是工具误报吗?

Web 安全扫描报 Cross site scripting (content-sniffing) 问题,但实际后台校验住了,算是工具误报吗?

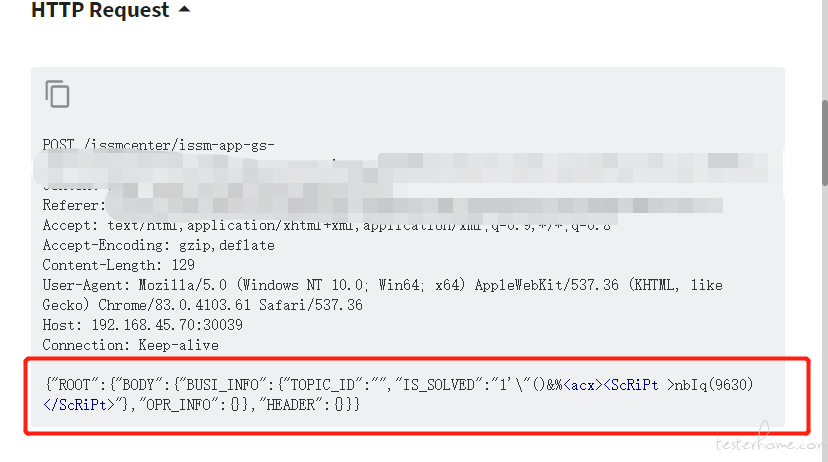

工具在 post 请求中的某个字段中插入了一段恶意脚本,但是响应回来时报:

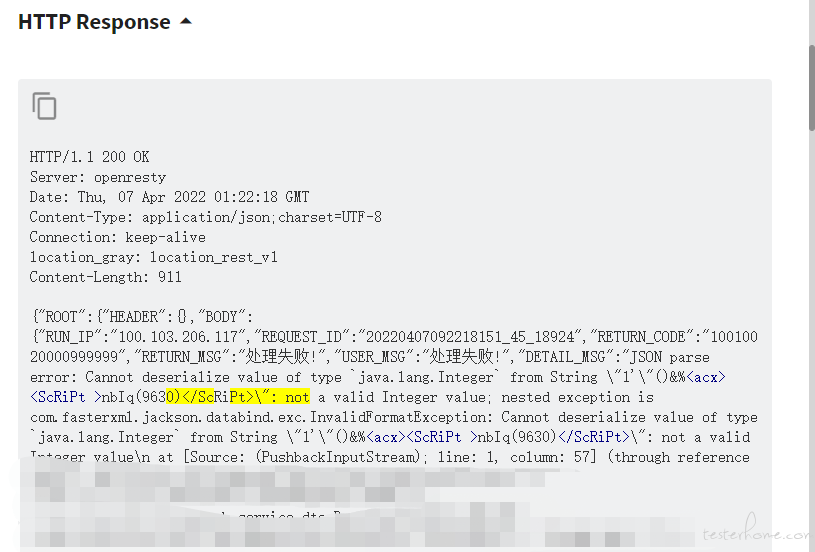

ETURN_MSG":"处理失败!","USER_MSG":"处理失败!","DETAIL_MSG":"JSON parse error: Cannot deserialize value of type `java.lang.Integer` from String \"1'\"()&%<acx><ScRiPt >nbIq(9630)</ScRiPt>\": not a valid Integer value; nested exception is com.fasterxml.jackson.databind.exc.InvalidFormatException: Cannot deserialize value of type `java.lang.Integer` from String \"1'\"()&%<acx><ScRiPt >nbIq(9630)</ScRiPt>\": not a valid Integer value\n at [Source: (PushbackInputStream); line: 1, column: 57] (through reference chain:

我认为该结果表示已经被后台校验住了,应该不算是一个安全问题?

有懂安全测试的大佬吗?遇到这种问题的时候怎么去分析呢?

ps:有安全测试交流群能拉一下吗